¿Estás buscando una forma sencilla de navegar por la red oculta de los dominios .onion?. Mucha gente probablemente usará algunos de los proxies disponibles para acceder a los dominios .onion. Desafortunadamente esto supone un problema de privacidad, debido a que el dueño del proxy puede espiar todas tus comunicaciones.

Así que voy a explicar en 3 sencillos pasos como configurar Firefox para acceder a los dominios .onion de forma directa a través de tu demonio Tor local. De esta forma, nos aseguramos que todo el tráfico va directo a través de la red tor.

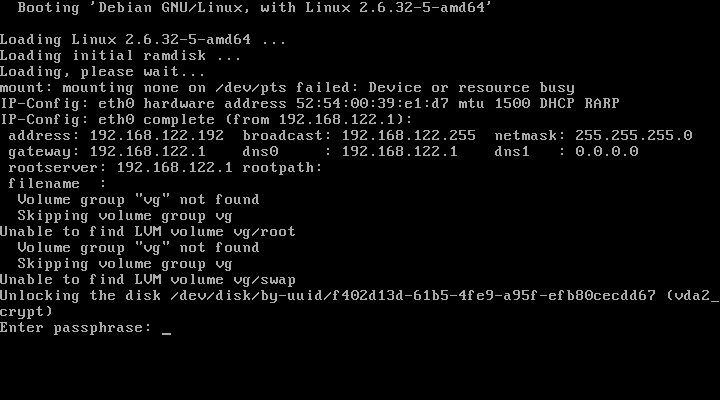

- Instala el demonio Tor.

-

sudo apt-get install tor

- Configurar Firefox para enviar a través de Tor las peticiones a los dominios .tor

- Guarda el siguiente contenido en un fichero (por ejemplo como ~/.proxy_pac)

function FindProxyForURL(url, host) { isp = "PROXY ip_address:port; DIRECT"; tor = "SOCKS 127.0.0.1:9050"; if (shExpMatch(host,"*.onion")) { return tor; } return "DIRECT"; } - Y configura Firefox para usar dicho fichero como fichero de configuración proxy en (Editar->Preferencias->Avanzado->Red->Ajustes->Dirección de configuración de proxy automático).

-

Has de usar la siguiente sintaxis:

file://ruta-absoluta-al-fichero - Si o estás seguro, simplemente abre una nueva ventana de Firefox y en la barra de dirección (donde tecleas las direcciones Web) carga la siguiente dirección

file://. Ahora navega por tu disco duro hasta donde has guardado el fichero de configuración del proxy que acabas de crear, hac click derecho encima del y selecciona Copiar Ruta del Enlace. Ahora pega dicho enlace en la configuración de Dirección de configuración de proxy automático.

-

Has de usar la siguiente sintaxis:

- Configurar Firefox para enviar las peticiones DNS a través de un proxy SOCKS5

-

En la barra de dirección (donde tecleas las direcciones Web), escribe

about:configy presiona Enter. Esto abrirá una ventana donde puedes cambiar preferencias de Firefox avanzadas. Donde dice Buscar: arriba de todo. escribe network.proxy.socks. La lista de preferencias automáticamente cambiará para mostrar las preferencias del proxy.

Seleccionanetwork.proxy.socks_remote_dnshaciendo click encima del una vez. Entonces, haz click derecho. Esto abre un pequeño menú de opciones. Selecciona Cambiar en el menú para cambiar su valor a true.

Si usas una distribución Debian/Ubuntu esto es tan sencillo como:

Esta es la parte interesante, debido a que queremos configurar Firefox para que solo envíe las peticiones a los dominios .onion a través de la red Tor, pero no queremos que Firefox envíe a través de Tor el resto de peticiones. Para conseguir esto vamos a usar un fichero de configuración proxy.

El ultimo paso es decirle a Firefox que debe resolver las peticiones DNS a través del proxy SOCKS5 de Tor cuando intentas acceder a un dominio .onion. Por defecto, Firefox intentará resolver los dominios .onion usando tu servidor DNS local, por lo tanto no podrá resolver dichos dominios.

Para arreglar esto, debemos activar la variable network.proxy.socks_remote_dns en la página de configuración avanzada:

Esto hará que firefox envíe las peticiones DNS para dominios .onion a través de tu demonio local Tor. Esto también añade privacidad ya que evita que las peticiones a los dominios .onion puedan ser interceptadas por tu servidor DNS local.

Ahora reinicia Firefox y deberías ser capaz de navegar por los dominios .onion directamente.